Évoluez en toute confiance sur la plateforme d'automatisation la plus sécurisée.

Protégez vos données sensibles, assurez la conformité et renforcez la sécurité grâce à une gouvernance complète, des mesures de confidentialité, un contrôle d'accès et une sécurité des robots.

Gardez l'esprit tranquille en sécurisant vos données grâce à un chiffrement fort.

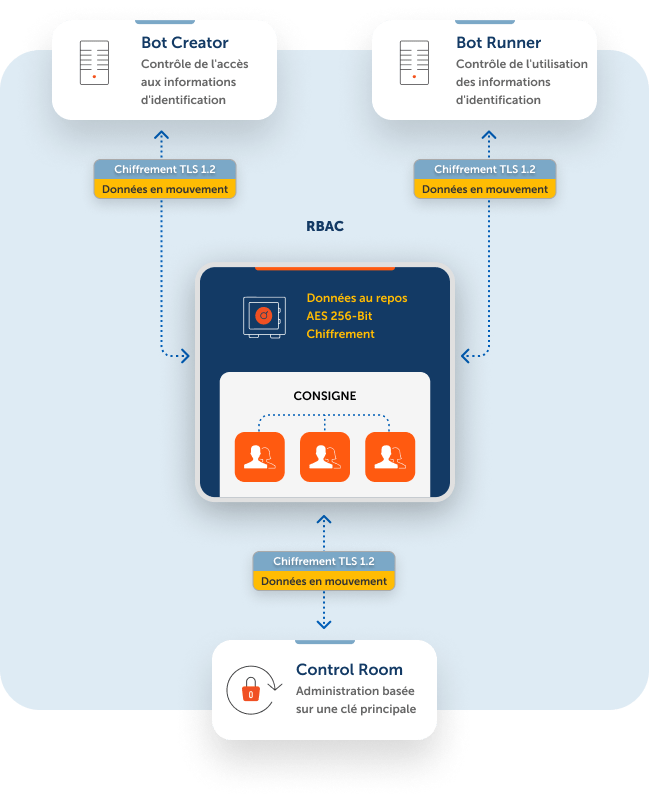

Chiffrement robuste pour la sécurité des données : Certifié FIPS-140. Le chiffrement AES-256 sécurise les données au repos, tandis que SSL/TLS protège la communication entre la control room, les agents de robot et les navigateurs. La plateforme est conçue pour prendre en charge les intégrations de coffres d'accréditation, telles que CyberArk, HashiCorp, Azure Key Vault et AWS Secret Manager.

En savoir plus

Maximisez la sécurité et l'innovation grâce à l'automatisation native du cloud.

Faites l'expérience d'une innovation rapide et sécurisée grâce à notre architecture et nos opérations natives du cloud. Réduisez les risques d'exposition et d'incidents de sécurité tout en maintenant un positionnement de sécurité cohérent à l'échelle de la plateforme, des contrôles précis et des pistes d'audit complètes.

Innovation rapide et sécurisée grâce à une architecture native du cloud pour les besoins de l'entreprise.

Réduction des risques d'exposition et des incidents de sécurité.

Maintien d'un positionnement de sécurité cohérent sur l'ensemble de la plateforme d'automatisation.

Garantie du fonctionnement cohérent des opérations informatiques, des politiques et des intégrations dans tous les modules.

Gestion sécurisée des accès avec RBAC, intégration SSO & OAuth, intégration AD et coffre-fort d'accréditation externe.

Suivi de l'activité à tous les niveaux grâce aux journaux d'audit natifs et à l'intégration aux plateformes SIEM.

E-book

Obtenez tous les détails sur la sécurité et la confidentialité des données de la plateforme pour réussir l'automatisation.

Découvrez comment nous nous engageons à obtenir et à conserver la confiance de nos clients.

La protection de vos données est notre première priorité.

Assurez-vous que chaque automatisation est conçue pour satisfaire des exigences strictes en matière de gouvernance, de confiance et de conformité.

- Authentification, autorisation et

comptabilité - Gestion centralisée

des accès privilégiés - Chiffrement sécurisé des données

Gérez les informations d'identification en un seul endroit pour simplifier les opérations et améliorer la surveillance et le contrôle de conformité grâce au stockage et à la gestion sécurisés des informations d'identification en mode natif, ainsi qu'aux intégrations aux plateformes de gestion d'accès privilégiés, telles que CyberArk, AWS et les coffres à clé Azure.

Procédez à des contrôles stricts d'authentification et d'autorisation au moyen du contrôle d'accès en fonction du rôle (RBAC) pour traiter les autorisations à chaque niveau de l'entreprise si nécessaire, et des mécanismes d'authentification adhérant à des standards tels que :

-

SAML (Security Assertion Markup Language), MFA (Multi-factor Authentication), AD (Active Directory), y compris les intégrations AD natives, SSO basé sur SAML, et l'authentification multi-facteurs.

-

Jetons OAuth pour l'autorisation avec des applications tierces.

-

Intégrations SIEM (Security Information and Event Management).

Sécurisez les données au repos et en mouvement grâce à un chiffrement fort utilisant les standards du secteur (certifié FIPS-140). Toutes les communications entre la control room et les agents de robot sont sécurisées et chiffrées à l'aide de SSL/TLS. Les données au repos, y compris les informations d'identification, les documents téléchargés et certaines données d'exécution utilisées par les robots, sont chiffrées à l'aide de l'algorithme AES-256.

Poursuivez votre transition vers l'automatisation intelligente et sécurisée.

Expérimentez l'automatisation sécurisée